RSA Conferenceに参加しました

はじめに

開発本部 セキュリティ部の山村です。今回、2019年3月4日〜3月8日に開催されたRSAカンファレンスに参加してきましたのでその内容をレポートさせていただきます。

RSAカンファレンスは毎年春先に、サンフランシスコのMoscone Centerで開催されている情報セキュリティのカンファレンスです。有名なものとしてはラスベガスのDEFCONやBlackhatがありますが、これらと肩を並べる大カンファレンスのひとつとなっています。そしてその目玉として挙げられるものが、セキュリティベンダーの最新製品やソリューションが一斉に展示されるExpoです。Moscone Centerの展示スペース(47,000平方メートル以上、東京ドームとほぼ同じ広さ)に、大企業からベンチャー企業まで700社以上のブースが出展されています。各ブースでは最新の製品やソリューションのデモが行われており、注目を集めているものには多くの人だかりができています。自社に導入する新しい製品・技術を探している情報セキュリティ担当者にとっては非常に有益な場所となっています。

実はこのカンファレンスには2006年に参加させていただいたことがありました。当時を振り返ると、見たことも聞いたこともない製品やソリューションが注目を集めており、それが数年後に日本の市場で話題になっていました。やはりアメリカの最先端とはタイムラグがあるんだなぁという印象を持ったことを思い出します。今回の参加では新しいものを少しでも先取りし、自社のニーズに合えば積極的に使ってみようという想いを持ってスタートしました。今回、頻繁に耳にしたキーワードとしては、AIやMachine learningはもちろんのこと、Automation and Orchestrationや、その他にも様々なキーワードがありました。この規模のカンファレンスですから流石に全てを細かくチェックするのは無理。よって今回は以前から個人的に非常に興味を持っていたBreach and Attack Simulation Platformというキーワードを中心に調査を行うことにしました。

Breach and Attack Simulation Platform

Breach and Attack Simulation Platformとは簡単に言うと、攻撃者が実際に使用した戦術やテクニックを用いた攻撃シュミレーションを自社環境で行うことで、自社のセキュリティ対策がきっちりと機能しているかどうかを確認する検査プラットフォームです。このコンセプトの製品がアメリカでは非常にホットになってきているらしいんです。

しかしながら、自社環境を攻撃し検査するというものは以前からあるものじゃないですか?そう、脆弱性検査やペンテスト、レッドチームなどと呼び方は時代と共に変化してはいますが、いわゆるホワイトハッカーという人材が自社環境へ攻撃を行い検査するものですね。それではBreach and Attack Simulation Platformなるものはいったい従来のものと何がどう違うのでしょう?またどのような特筆すべき点あるのでしょう?

自動化された一連の攻撃活動(Attack Chain)

まず従来の検査との違いは、一連の攻撃活動が人の手を介さず、システムによって全て自動化されている点でしょう。従来のホワイトハッカーによる検査はどうしても人が介在するために、手軽にかつ高い頻度で実施することが非常に困難でした。また優秀なホワイトハッカーが中々いない、いても高額なためなかなか雇えないなど人材不足も深刻です。これがシステムによって自動化されるため、いつでも好きな時に検査を行うことができます。結果、安全性の確認、見つかった問題への対応というサイクルの頻度をぐっと高められるメリットがあるわけです。

また、「一連の攻撃活動(Attack Chain)」と表現しましたが、これは特筆すべき点です。攻撃とひと言で言っても、その内容は多岐に渡り様々なものが存在します。例えばサーバーの脆弱性をエクスプロイットする、ネットワークの制限をバイパスする、管理者アカウントをハイジャックする、ユーザーのPCにバックドアを仕掛けるなどたくさん挙げられますよね。しかもプラットフォームによっても異なり、もっと言うとそれぞれの環境によっても異なってきます。攻撃者はこういった環境の違いを調査しながら、数多く存在する攻撃を効率良く組み合わせ、驚くほど巧妙にそれらを連鎖(Chain)させながら目的の達成に至ります。つまり点ではなく、線として捉えるべき「一連の攻撃活動(Attack Chain)」なわけです。同じようにして検査を行うことは従来のシステムやツールのみでは中々難しい現実がありました。人間の脳や手を使う必要があったのです。つまり攻撃者の視点と、豊富な知識と経験を兼ね備えたホワイトハッカーの専売特許な領域だったわけです。

戦術(Tactics and Techniques)

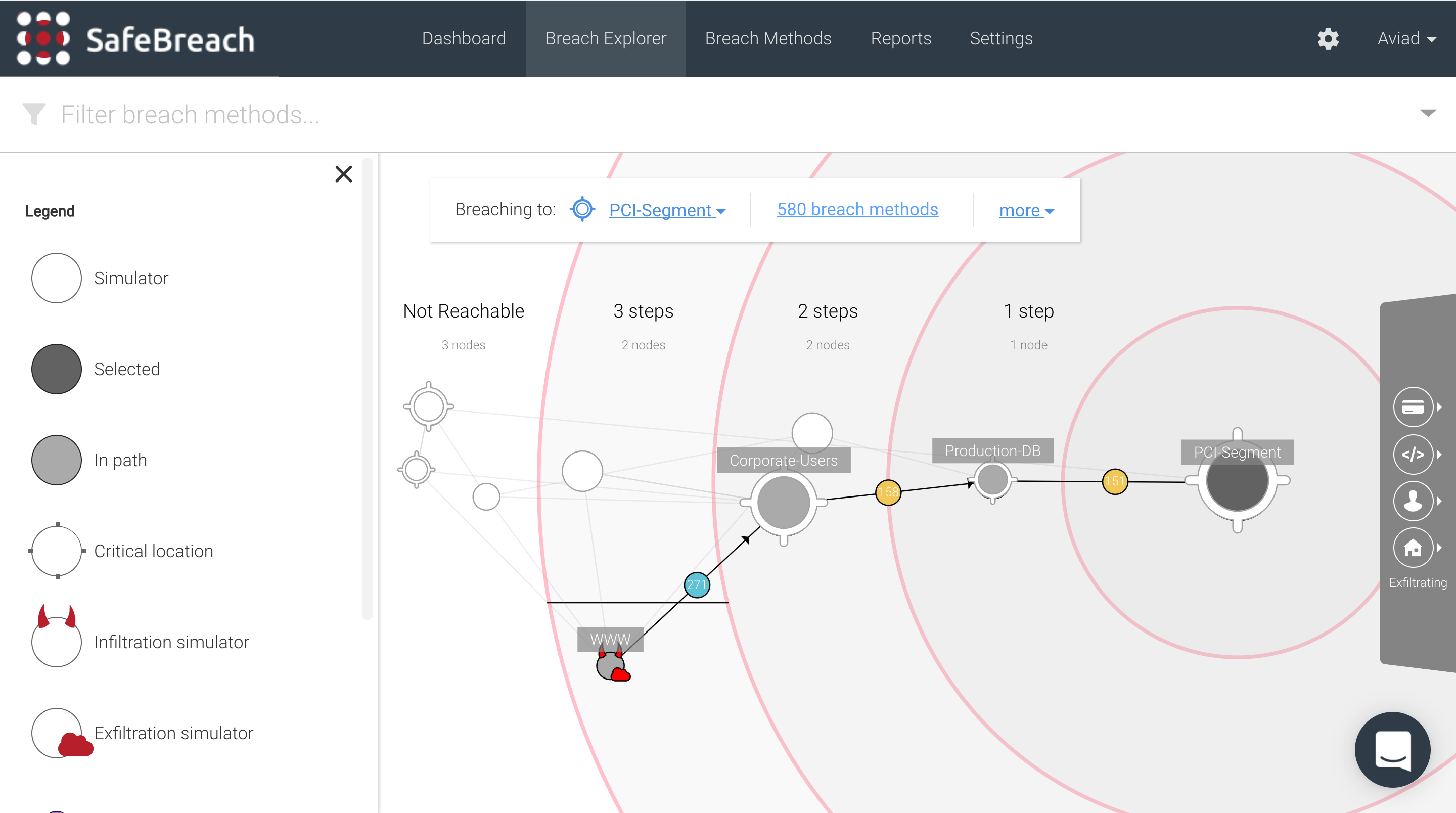

しかし、Breach and Attack Simulation Platformはその領域に一歩踏み込もうとしています。そしてそのプラットフォームの中核をなすものが戦術(Tactics and Techniques)と呼ばれる部分です。(具体的にはプレーブックやシナリオと呼ばれています)これはある特定の脆弱性に対し、対応済みか否かにとどまらず、そこから他の脆弱性も組み合わせながらAttack Chainを構築し、目的達成に至る「一連の攻撃活動」を集めたノウハウです。これを用いて攻撃活動をシュミレーションするわけですね。つまりホワイトハッカーがその経験と技術力を持って実施していた検査を、そっくりそのままシステムでやろうとしているわけです。その戦術のパターンは数千という単位で持っているようです。SafeBreach社などは専用のラボを構え、新しい攻撃パターンに追随できるよう戦術を日々アップデートしているとのことでした。(例SafeBreach社のアップデートのアナウンス)。そして得られた知見はMITRE ATT&CKという攻撃者の戦術をまとめたナレッジフレームワークに提供しているとのことでした。

実際問題、これらが検査としてどれだけ品質の高いものなのかは、まだ私自身も未体験なため、盲目的に飛びつかずじっくり検証していく必要はあるでしょう。あるブースでの担当者は、「人間が行う検査は時間もカネもかかる。これからは過去のものになっていくよ!」なんてことを自信満々に言っていました。本当にそうなればスゴいことですね。ただそうなると僕もそうですが、セキュリティ診断をやっている人は困ってしまいます。そろそろ次の仕事を探す準備をしないといけないかも????(苦笑)

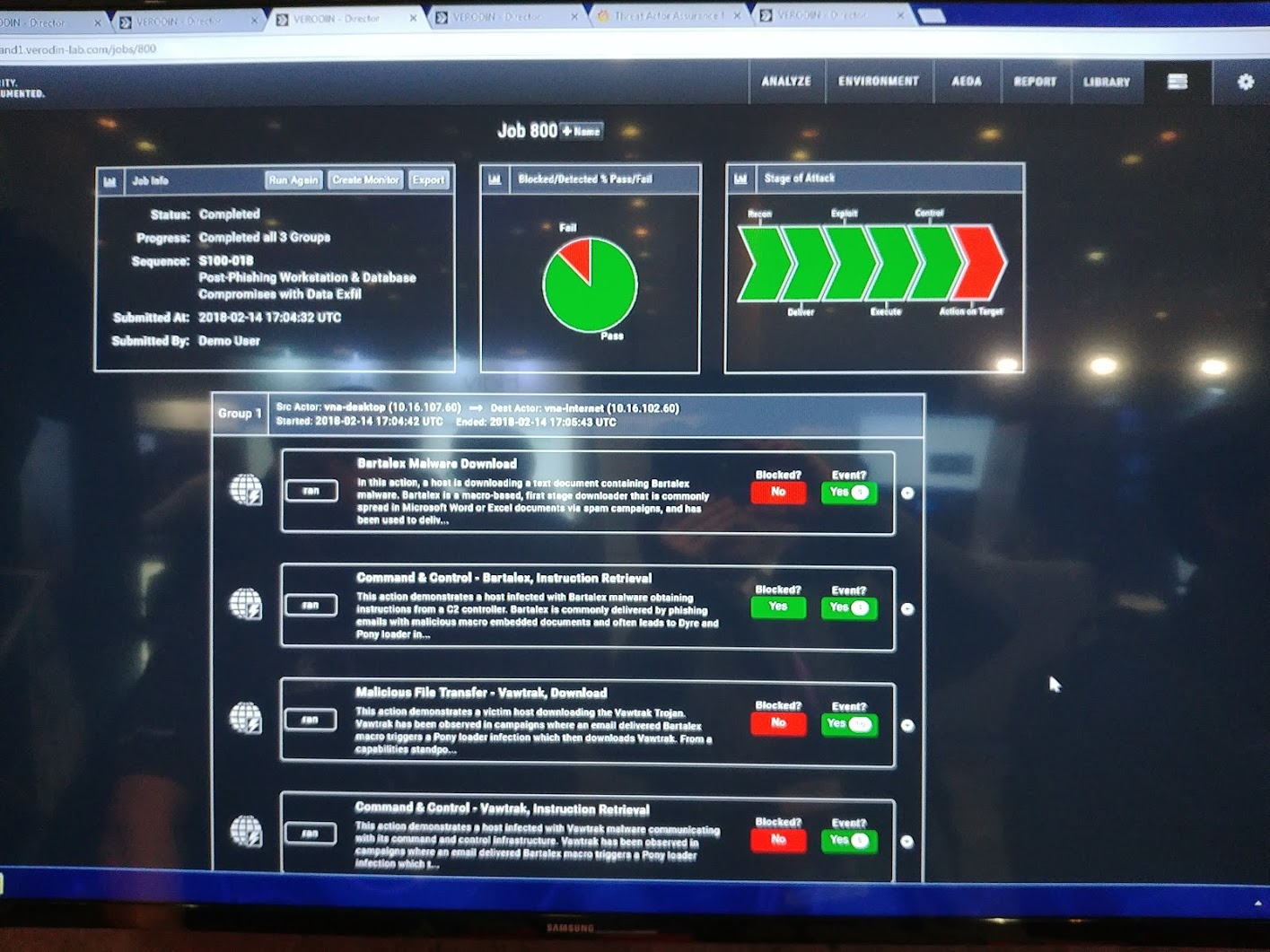

Cyber Kill Chain

攻撃シュミレーションによって検査された結果は、ダッシュボードで確認することができますが、面白い点としてはCyber Kill Chain(攻撃の目的達成までの一連のフェーズを階層化したもの)の上で可視化されているところです。Cyber Kill Chainにおける防御の考え方は、攻撃の一連のフェーズのどこか一箇所ででも阻止できれば、攻撃者の目的は達成できないというものです。攻撃シュミレーションによって可視化されたAttack Chainはひとつとは限りません。複数のパターンがある中、どこでそのChainを断ち切れば効果的なのかを示してくれるようになっています。

日本へはこれから

各社の担当者に日本への展開についてもヒアリングしましたが、まだまだそこまでは手が伸びてないようです。ただ、シリコンバレーで活動している日本人の投資家が出資し、日本展開に意欲を示している製品もあります。現地の代理店の方々もすでに製品調査を行なっています。そのうち日本でも話題になるでしょうか?個人的には非常に面白いと思いましたが皆さんはどう感じられたでしょう?

最後に

見るもの聞くものがあまりにも多すぎて月曜から木曜まで、ランチもあまりとらず(単にお腹がすかなかっただけ)、ほぼほぼカンファレンスに入り浸りの4日間となりました。その甲斐があったのか???1990年代にあちこちでハッキングしまくってFBIに逮捕された伝説のハッカー、ケビンミトニックさんにうっかり出会うことができたのはラッキーな出来事でした。ちなみに当時FBIに捜査協力したのが日本人の下村努さんです。(周りに聞くと意外に知らない人が多くて悲しかった)やっぱり日本人嫌いかな?とか余計なことは考えず、大人しく直筆サインだけいただいて帰ってきました。笑